Die beliebte Foren-/Communitysoftware vBulletin ist momentan Ziel diverser Hackangriffe. Laut Angaben der Sicherheitsfirma Imperva wurden in den vergangenen Tagen über 35.000 vBulletin Foren gekackt. Betroffen sollen vor allem Anwender sein, die nach einer abgeschlossenen Installation die Installationsdateien, wie von vBulletin selbst vorgegeben, nicht gelöscht haben,

vBulletin gehört seit Jahren zu den beliebtesten Softwarelösungen für Webforen und soziale Netzwerke, seit August befindet sich vBulletin in der Version 5.0.4. Ist erste Version von vBulletin wurde bereits im Jahre 1999 entwickelt, allerdings erst im späteren Verlauf in vBulletin umbenannt.

vBulletin Ziel von Hackerangriffen

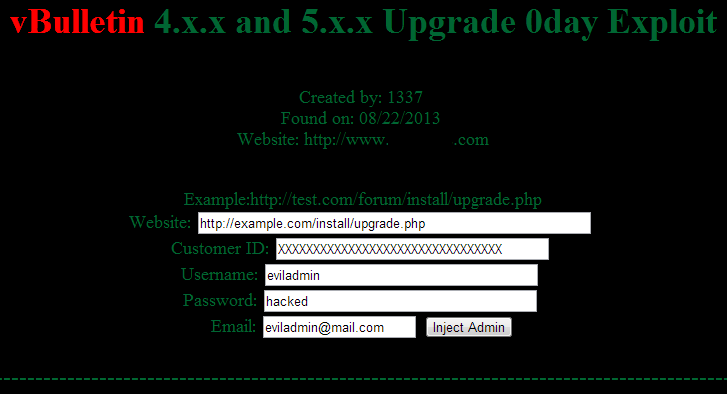

Zum ersten Mal teilte die Sicherheitsfirma Imperva im August mit, dass vBulletin in den Versionen 4.x und 5.x Sicherheitslücken aufweist. Laut Angaben von Imperva ist vBulletin über die Installationsroutinen, sofern die Verzeichnisse /install und /core/install nicht Ordnungsgemäß gelöscht wurden, angreifbar. Scheinbar wurde die bestehende Sicherheitslücke seitens des Entwickler-Teams von vBulletin nicht behoben.

In den vergangenen Tagen sollen bereits über 35.000 Foren/Communities, die eine entsprechende vBulletin Version einsetzen, gehackt worden sein. Dabei gibt vBulletin selbst schon seit Jahren an, dass nach jeder Installation auch die dazugehörigen Ordner mittels FTP-Programm vom Server gelöscht werden sollen.

Mittlerweile sollen sogar fertige Applikationen existieren, die jene Sicherheitslücke ausnutzen und die vBulletin Foren-Software infiltrieren. Eine Vielzahl von gehackten Websites enthält mittlerweile sogenannte Maleware, wodurch die Seiten auch in den Suchergebnissen bekannter Suchmaschinen mit dem Hinweis und den möglichen negativen Folgen angeprangert werden.

Forensoftware gehackt, was kann ich tun?

Unabhängig der Forensoftware oder dem eingesetzten Content Management System sollte eine Website in einen Wartungsmodus gesetzt werden, damit nicht potentielle Besucher Schadcode herunterladen können.

Sofern ein Backup vorhanden ist, könnte dies im nächsten Zug aufgespielt werden. Im Anschluss sollte die entsprechende Schwachstelle geschlossen werden. Sofern kein Backup existiert, ist es empfehlenswert sämtliche Dateien auf dem FTP-Server nach Veränderungen zu durchsuchen. Mittels Programme wie Notepad++ lassen sich komplette Verzeichnisse nach Schadcode untersuchen. Im Anschluss sollte natürlich auch hier die Schwachstelle geschlossen werden, bevor das bereinige System wieder live gehen kann.

In Zukunft sollte der Inhaber der Website stets darauf achten, ob neue Sicherheitslecks zu seinem eingesetzten System bekannt geworden sind und so schnell wie möglich den Anweisungen Folge leisten, damit Schäden vom Betreiber und seinen Besuchern abgewendet werden kann.

via imperva.com

Aktuelle Technik-Nachrichten » digitalweek.de

Aktuelle Technik-Nachrichten » digitalweek.de